4.1 将来的网络全图

为了解决目前存在的问题,并考虑到IP网自身要彻底解决安全及QoS问题尚需时日的现状,本章在现有软交换呼叫中心网络的基础上引入了新的网元设备,并提出了新的组网思路,该组网方案有助于软交换呼叫中心网络向商用化目标推进一步,有利于传统运营商近期内软交换呼叫中心网络的商业部署。

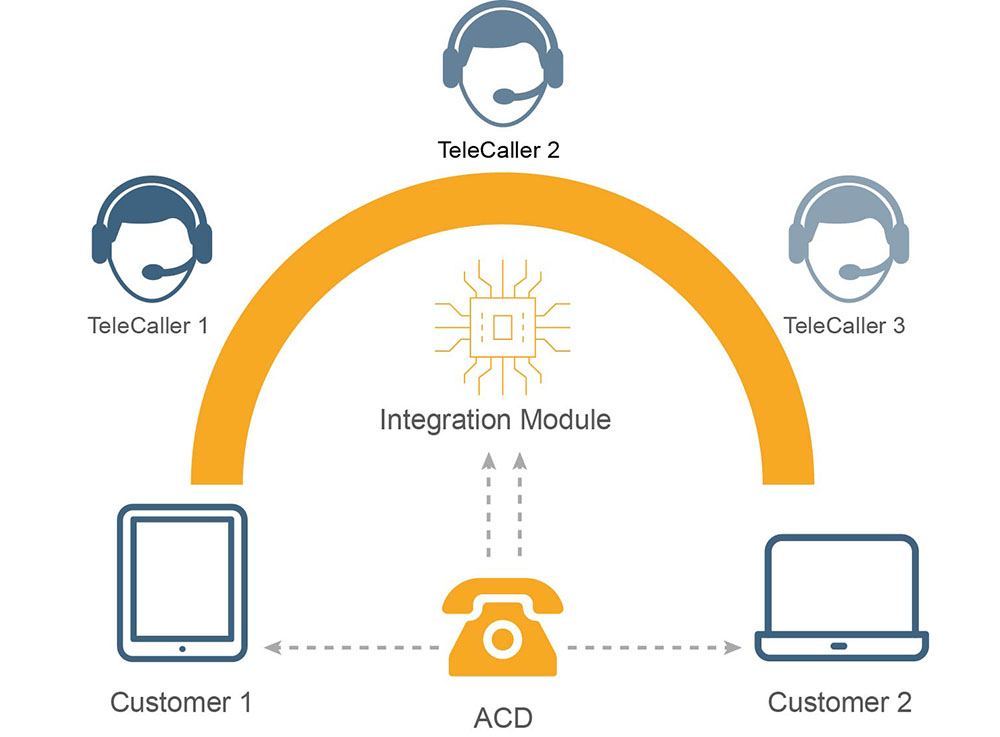

本章提出的新的网络结构如图4-1所示。

图4-1 网络架构图

为了更好解决软交换呼叫中心组网问题,网络中引入了集中用户数据库(HLR)和集中路由服务器(RS),将原来存放的各软交换呼叫中心设备(SS)中的用户数据及路由数据分离出来,集中存放在HLR及RS之中,而SS只保留与网关资源相关的信息,如中继网关的E1资源的空闲情况等。

为了能够更好解决网络、业务的安全及QoS问题,本解决方案在传送层引入了具有一定安全及QoS保证的(软交换呼叫中心业务)专用承载网络及软交换呼叫中心业务边缘接入控制设备(BAC)。软交换呼叫中心设备、中继媒体网关(TG)、综合接入媒体网关(AG)、信令网关(SG)、重要客户使用的IAD、媒体服务器(MS)、BAC等设备基于专用网络布放,该专用网络可以是新建的专用网或采用MPLSVPN等技术的虚拟专用网,能通过各种手段来实现软交换呼叫中心设备间的相互通信及软交换呼叫中心设备和非软交换呼叫中心设备间的消息隔离。对于非重要客户使用的IAD及SIP软、硬终端等设备,设备数量多、分布广,将通过各种接入方式快速收敛于BAC设备,通过BAC设备实现与专用网络中其他设备的互通,此时BAC提供信令及媒体的代理功能及安全检测及隔离功能。

对于通过公共Internet接入软交换呼叫中心网络的IAD及SIP用户,当用户发起业务请求时,终端首先会去软交换呼叫中心网络的DNS进行SS的域名解析,到根据用户所在位置或IP地址段所分配的BAC的IP地址,终端将呼叫请求送至该BAC,BAC查询该用户是否在已通过注册的用户列表中,若是,则对其进行用户和软交换呼叫中心间的信令代理(BAC在用户来看相当于软交换呼叫中心,在软交换呼叫中心看相当于用户)。BAC根据预设原则将呼叫请求送至相应SS进行处理。

对于布放在专网上的TG及AG/部分IAD设备,当用户发起业务请求时,网关设备将根据预设的SSIP地址将呼叫送至相应的SS。

主叫SS首先会去HLR查询用户的业务相关信息,判别用户是否有权使用该业务,是否符合预设的业务触发条件,然后根据查询结果去访问RS,获得本次呼叫的路由信息,将呼叫接续至下一跳SS或业务平台。被叫SS收到呼叫请求后去查询HLR,获得目前用户指定终端的IP地址,接至终端。

4.2 BAC设备介绍

4.2.1 设备引入的原因

通过对软交换呼叫中心组网安全、穿越技术等的研究和对软交换呼叫中心网络设备的测试,发现原有的软交换呼叫中心网络架构中需要增加一些功能部件来解决以下一些问题:

(1)设备的安全防护特别是对软交换呼叫中心设备和大型网关设备的安全防护,通用的防火墙不能防止通过应用层协议发起的攻击,软交换呼叫中心网络需要专用的应用层防火墙。

(2)软交换呼叫中心业务的NAT/FW穿越软交换呼叫中心信令协议中包含了用户地址等信息,用户NAT/FW的穿越需要有功能模块对软交换呼叫中心信令进行处理;NAT/FW后用户的媒体地址不能提前预知,需要有功能模块实现用户媒体的转接。

(3)QoS要在承载着众多业务的承载网络上保障软交换业务的服务质量,就需要解决软交换业务的识别和标记问题,将软交换业务的消息流与网上其他业务消息流分开,将本运营商软交换呼叫中心业务消息流和其他运营商软交换业务消息流分开。由于传统的数据设备根据用户IP地址和端口识别软交换呼叫中心业务,存在不能区分提供软交换呼叫中心业务的运营商的问题,而要求终端根据业务进行优先级标记又存在信任的问题,这种情况下需要引入一个能实现软交换业务QoS标记功能或能辅助数据设备识别软交换呼叫中心业务消息包的网元。

当使用内网区和外网区选择不同的承载网络时,还需要考虑内网区和外网区媒体的转接,这种媒体的转接需要信令的配合。

为解决上述问题,软交换呼叫中心网络最重要的是增加针对穿越和媒体转接的信令处理功能、软交换协议应用层防火墙功能和媒体转接功能,软交换呼叫中心边缘接入控制设备集中实现了这些功能。

4.2.2 设备在软交换呼叫中心网络中的位置

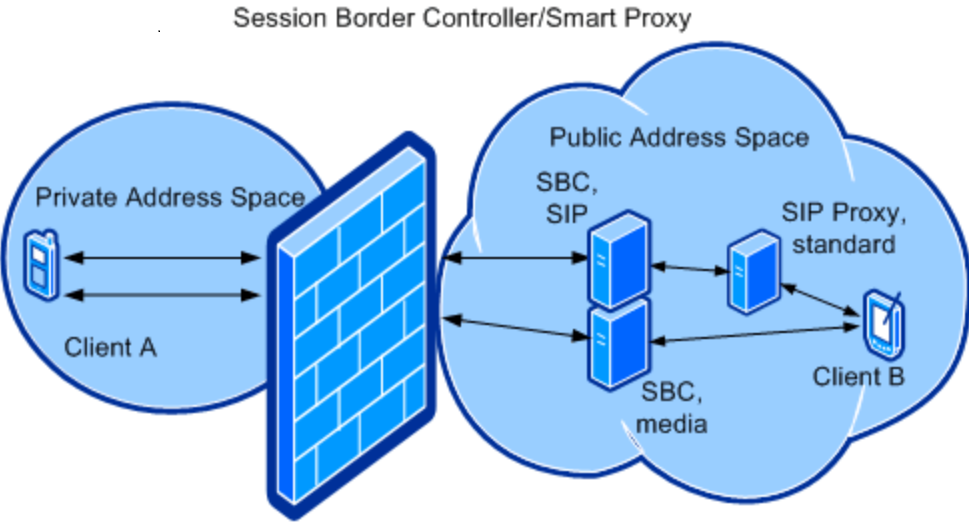

边缘网关接入控制设备在软交换呼叫中心网络中的位置如图4-2所示。

图4-2 边缘接入控制设备在软交换呼叫中心网络中的位置

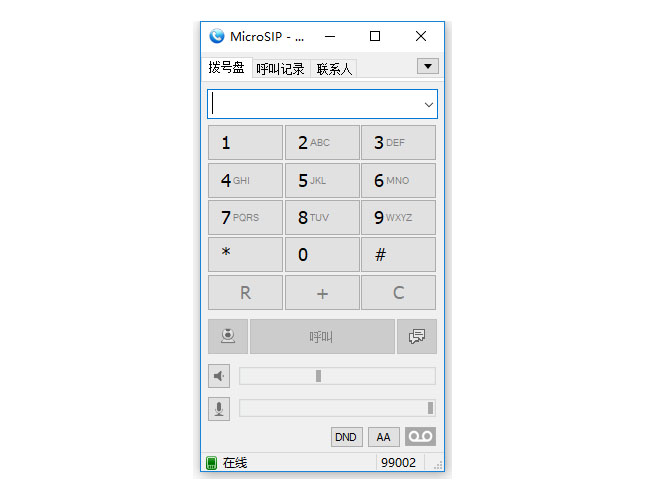

边缘接入控制设备(BAC)连接软交换网络的内部安全区域和外部公共接入区域,是软交换网络中综合考虑网络安全、业务的防火墙(FW)和地址转换设备(NAT)穿越需求而引入的一个网元设备。在提供安全防护和NAT穿越功能的同时,设备可以对软交换业务的信令流和媒体流进行QoS标识,并起到辅助数据网络设备进行软交换业务识别和标识的作用。边缘接入控制设备可以支持SIP、H.248和MGCP三种协议的接入,在组网中,通过互联网接入的软终端和IAD经过该设备与软交换、中继网关等设备通信。软交换网络安全区域相关内容请参见第3.7节软交换网络安全相关内容。

4.2.3设备功能

边缘接入控制设备需要实现的功能包括:

1.安全保护功能

边缘接入控制设备需要作为内网区和外网区间的软交换呼叫中心协议应用层防火墙,实现对软交换呼叫中心内部网的安全防护。设备既要考虑对软交换呼叫中心内网区设备应用层攻击的防护,也要考虑设备自身的安全。安全保护功能通常要求实现以下几点:

1)要能防御ip网络中常见的各种攻击;

2)要能支持和抵御基于SIP、MGCP和H.248协议的应用层攻击防护,实现中通常需要对注册用户生成白名单;

3)要能抵御对媒体端口的攻击,有效防止诸如对媒体端口发送数据流造成媒体错误转接等针对媒体接续的攻击;

4)要屏蔽软交换内网区网络和路由情况,对携带了内网区信息的消息参数进行修改,比如对SIP中Via字段进行修改;

5)要对异常消息、异常流量等高风险行为进行识别并产生实时告警,供维护人员作进一步处理;

6)要对进行的所有安全防护相关动作应提日志记录。

2.业务穿越功能

边缘接入控制设备需要实现不同网络环境下用户软交换呼叫中心业务的穿越,具体包括以下三种情况:用户处于私网、软交换呼叫中心处于公网;用户处于公网、软交换呼叫中心处于私网;用户处于私网,软交换呼叫中心处于另一私网。设备同时需要实现软交换呼叫中心业务在用户网络侧的FW/NAT穿越。

软交换业务边缘接入控制设备应实现对软交换呼叫中心业务实现透明传送,现阶段的业务通常包括:PSTN业务、Web800,呈现(Presence)业务、IPCentrex业务、视频业务、第三方通过API提供的业务等等。

3.业务质量保障(QoS)功能

软交换呼叫中心业务边缘接入控制设备需要支持数据包的优先级处理,通常是对进出设备消息包根据消息类型进行优先级标记和重标记。

4.其他功能

除了上面描述的三大功能,软交换呼叫中心业务边缘接入控制设备还可以根据具体使用环境的需求实现媒体流的转接控制、统计、分析、带宽控制等功能,实现收集并向软交换呼叫中心上报用户IP地址的功能,实现SNMP穿越代理的功能等等。

随着软交换呼叫中心网络的发展,边缘接入设备还有可能衍生出更多的功能,如配合其他软交换呼叫中心网元和数据网网元完成承载层和控制层信息交互,使控制层能根据承载层状况进行用户和呼叫管理,承载层能根据控制层信息更好地完成服务质量保障功能等等。